Microsoft a annoncé des changements imminents dans les endpoints réseau de Microsoft Intune.

Changements réseau à venir pour Intune

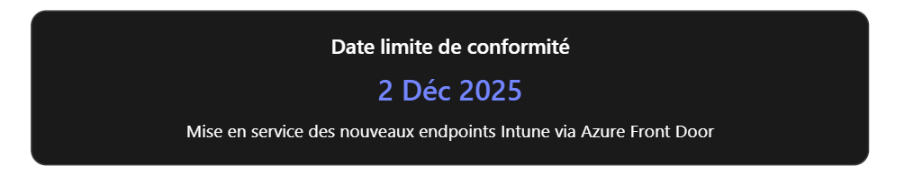

Microsoft Intune va utiliser de nouveaux endpoints réseau à partir du 2 décembre 2025.

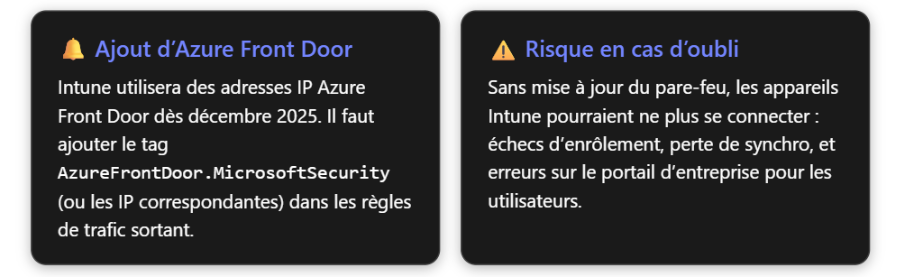

Concrètement, Intune exploitera en plus des adresses IP d’Azure Front Door pour ses services.

Ce changement s’inscrit dans l’initiative “Secure Future Initiative” de Microsoft, afin d’améliorer la sécurité et simplifier la gestion des pare-feu pour les entreprises.

- Pourquoi ce changement ?

En utilisant Azure Front Door, Intune s’aligne sur les pratiques de sécurité modernes et harmonise ses endpoints avec d’autres services Microsoft.

À terme, cela facilitera la maintenance des règles réseau pour les organisations utilisant plusieurs produits Microsoft.

- Ce qui va changer :

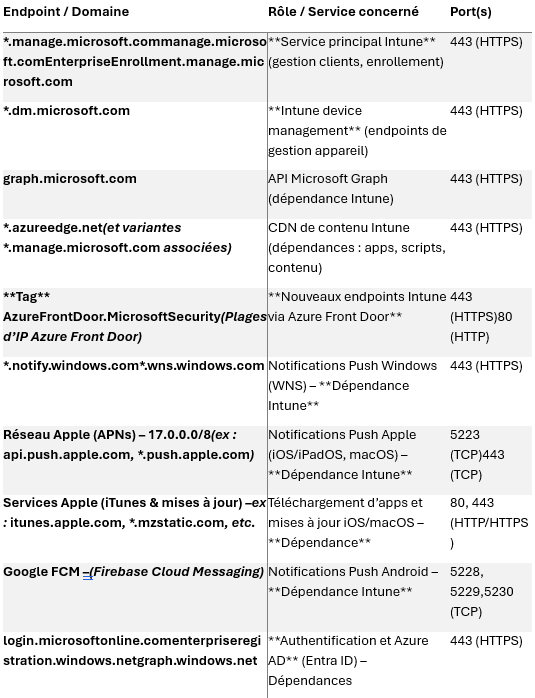

Jusqu’à présent, les appareils Intune communiquaient avec un ensemble fixe de domaines/FQDN (tels que manage.microsoft.com et associés) et d’adresses IP.

Après le 2 décembre 2025, il faudra également tenir compte des adresses frontales Azure Front Door utilisées par Intune.

Microsoft a identifié ces plages IP sous le tag de service AzureFrontDoor.MicrosoftSecurity.

- Impact si non pris en compte :

Les entreprises qui filtrent le trafic sortant par IP ou par service tag doivent mettre à jour leurs règles avant cette date.

En l’absence de mise à jour, plusieurs problèmes peuvent survenir : impossibilité pour les utilisateurs de se connecter, perte de connectivité des appareils gérés, échec d’accès au portail d’entreprise Intune ou aux applications protégées

En somme, les appareils risquent de cesser de communiquer avec Intune si les nouveaux endpoints ne sont pas autorisés.

Microsoft a diffusé un message (référence MC1147982) à tous les clients Intune soulignant l’action requise : Update firewall configurations to include new Intune network endpoints.

Les détails fournis dans ce message confirment que les endpoints Intune vont inclure des plages d’adresses Azure Front Door, et qu’il ne faut en aucun cas supprimer les endpoints existants, mais bien ajouter les nouvelles exceptions.

Microsoft renvoie pour cela vers les fichiers JSON officiels listant les plages d’IP et tags de service Azure (disponibles sur le Download Center), dans lesquels on peut filtrer le tag AzureFrontDoor.MicrosoftSecurity pour extraire les IP associées.

Endpoints Intune à autoriser (liste à jour)

Selon les fonctionnalités Intune utilisées, d’autres endpoints spécifiques peuvent être requis (par ex. endpoints particuliers d’Azure AD, de Windows Update, du Microsoft Store, de Defender for Endpoint, etc., qui sont documentés séparément).

Par exemple, si Intune Endpoint Analytics est utilisé, il convient de vérifier que les endpoints correspondants sont accessibles.

De même, pour Intune Endpoint Privilege Management, il faut utoriser.events.data.microsoft.com* en plus de *.dm.microsoft.com.

Dans le doute, il est recommandé de consulter la documentation Intune “Network endpoints for Microsoft Intune” mise à jour en août 2025 pour tout cas particulier, ou d’utiliser le script PowerShell Office 365 Endpoints pour obtenir la liste complète des URL et IP à jour pour Intune (ServiceArea=MEM).

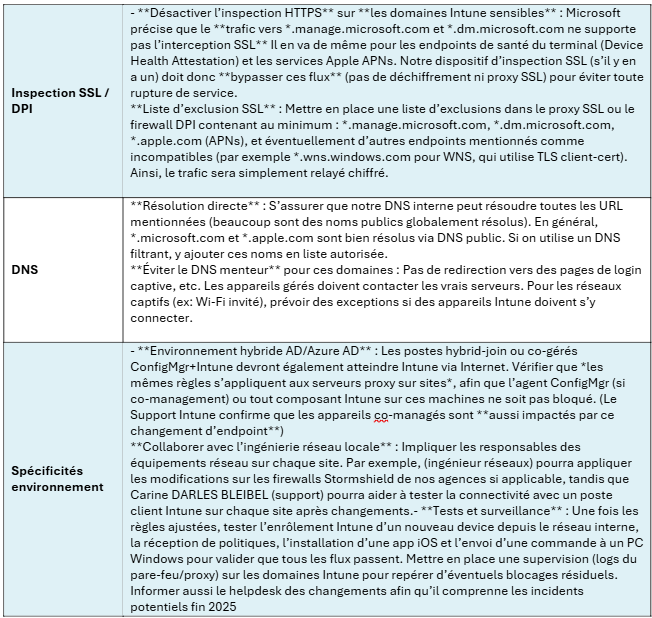

Recommandations pour adapter la configuration réseau

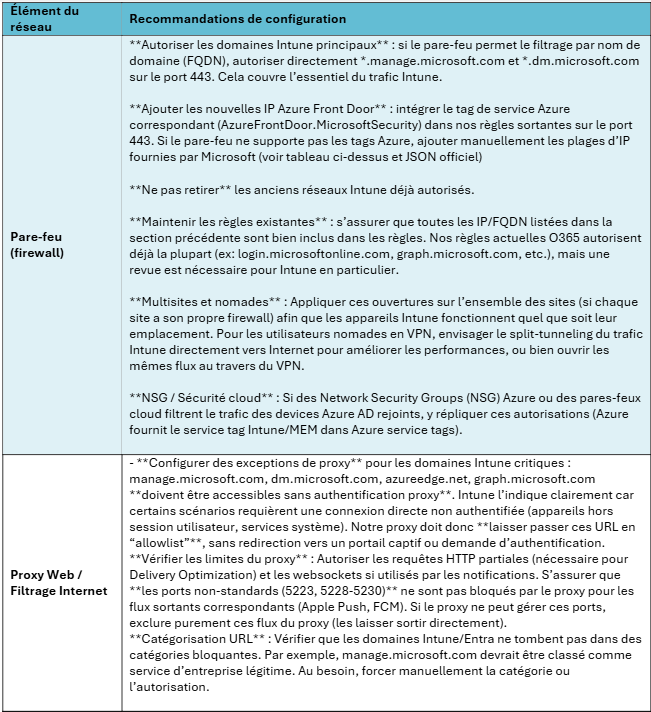

À partir des changements et endpoints identifiés, voici les actions recommandées :

L’objectif est d’assurer que tous les équipements (pare-feu, proxies, DNS, etc.) laissent passer le trafic Intune requis, sans compromettre la sécurité ni l’expérience utilisateur.

Ces recommandations tiennent compte de notre environnement multi-sites et hybride.

Tests et surveillance

- Valider l’enrôlement d’un nouveau device Intune depuis le réseau interne.

- Tester la réception des politiques et l’installation d’applications iOS.

- Vérifier l’envoi de commandes à un PC Windows.

- Mettre en place une supervision des logs pare-feu/proxy sur les domaines Intune.

- Informer le helpdesk des changements pour anticiper les incidents.

Conclusion

La mise à jour des règles réseau pour intégrer les nouveaux endpoints Azure Front Door est indispensable pour garantir la continuité et la sécurité des services Intune.

D-Mute vous accompagne dans l’audit, la mise à jour et la validation de votre infrastructure réseau afin d’éviter toute interruption à partir de décembre 2025 : https://d-mute.fr/contact/